En raison du télétravail massif déployé pour faire face à l’épidémie, la sécurité des systèmes d’information d’entreprises est plus que jamais liée à la sécurité des postes personnels et privés des salariés. Postes partagés par toute la famille, paramétrés par défaut par un distributeur d’informatique grand public, ils répondent rarement aux exigences de protection du système d’information et des données de l’entreprise.

Or la fréquence des incidents liés à la sécurité des objets connectés, l’existence même de grands botnets, montrent à quel point l’informatique « à la maison » est une cible pour les pirates de tous bords.

Dans cet article, nous allons expliquer comment appliquer la séparation des privilèges sur un ordinateur équipé de « Windows 10 version famille ».

Qu’en est-il au déballage de mon PC neuf ?

Lorsque l’ordinateur a été installé, à l’origine, en usine ou par vous-même, le logiciel d’installation de Windows utilise un « mode administrateur », qui lui permet de faire absolument tous les changements possibles sur le système. Car l’installation du système d’exploitation lui-même requiert des opérations spécifiques, en lien avec l’installation des logiciels et des « drivers », ces logiciels permettant de faire fonctionner les composants matériels.

Lors du premier démarrage, Windows vous a demandé quelques informations sur la configuration du clavier, du pays, le nom d’ordinateur, et ces informations ont été utilisées pour créer un « utilisateur », c’est à dire une identité numérique ayant le droit d’utiliser l’ordinateur. Si vous n’y avez pas pris garde, cette identité est unique, et elle conserve les privilèges maximums : par exemple, le privilège permettant de détruire tout le système d’exploitation.

Et donc, la séparation des privilèges ?

Etape essentielle de sécurisation, la séparation des privilèges va consister à créer deux identités numériques différentes dans le système Windows, deux « comptes » :

- le premier disposera des privilèges maximaux, et ne sera utilisé que pour les opérations qui nécessitent vraiment ces privilèges : installer de nouveaux logiciels, faire des maintenances, ajouter un matériel

- le second sera celui de tous les jours, qu’on utilisera pour naviguer, travailler, communiquer,

A quoi cela sert-il ?

Il faut reconnaître que cela apporte une petite contrainte, vite supportée avec l’habitude : il faut occasionnellement s’authentifier avec ce compte privilégié lorsqu’on modifie la configuration du système. Mais celle-ci se justifie par un gain immense dans la sécurité du poste. En effet, en cas d’intrusion par un logiciel malveillant, celui-ci sera, comme l’utilisateur, limité dans sa capacité d’action.

Supposons qu’un malware pénètre dans l’ordinateur via une identité « non privilégiée », celle qu’on devrait utiliser au quotidien. Voici quelques exemples d’action qu’un malware ne pourra pas entreprendre s’il n’a pas accès à une identité d’administrateur :

- il ne pourra pas accéder directement aux disques durs au niveau « bloc », comme le faisait le cryptolockeur « Petya » par exemple ;

- il ne pourra pas installer un « keylogger » interceptant à bas niveau les frappes clavier ;

- il ne pourra pas modifier le système d’exploitation de façon à se rendre persistant entre les redémarrages, voir entre les réinstallations ;

- il ne pourra pas outrepasser les restrictions d’accès fixées sur les fichiers : il ne pourra pas modifier les programmes « installés pour tous les utilisateurs », il ne pourra pas accéder aux fichiers d’un autre utilisateur si les droits d’accès l’interdisent ;

- il ne pourra pas désactiver les outils de protection : antivirus, pare-feu Windows, Windows Defender…

- il ne pourra pas exfiltrer la base des « hachés de mots de passe système », (voir notre article toujours d’actualité) ce qui évitera de propager d’un coup d’un seul la compromission à plusieurs systèmes voisins. Car il faut freiner la diffusion du pirate, en ce moment tout le monde comprendra le principe. Le très médiatique malware Wannacry avait un tel comportement, et embarquait pour cela le célèbre logiciel Mimikatz, que notre compatriote Gentil Kiwi ne destinait pourtant pas à des usages aussi délétères.

Et mieux encore : comme le logiciel malveillant ne peut pas modifier le système d’exploitation, il ne peut pas compromettre le compte « administrateur ». Donc ce compte administrateur reste intègre, et surtout disponible pour conduire les actions de correction.

Avec la séparation des privilèges, on conserve une identité d’avance sur notre adversaire.

Est-ce que cela va protéger l’ordinateur de tous les risques ?

Non, cela ne protège pas de tous les cas d’attaque. Cela n’empêchera pas un cryptolocker de chiffrer les documents accessibles de l’utilisateur, de les exfiltrer pour les revendre ou les publier. Cette séparation des privilèges est une ligne de défense qui contribue à une sécurité globale, en complément d’autres mesures comme notamment les sauvegardes, un antivirus, et le fait de réfléchir avant de cliquer.

Cela ne protège pas non plus d’attaques liées à des vulnérabilités que l’on qualifie de « wormable », c’est à dire qui permette à un malware de s’installer sur un poste à distance, sans aucune interaction avec l’utilisateur. Ces vulnérabilités sont rares, mais il se trouve qu’il y en a une toute récente.

Contre cela, il faut mettre à jour régulièrement son Windows et son antivirus.

Concrètement, comment je fais dans mon Windows 10 Famillial ?

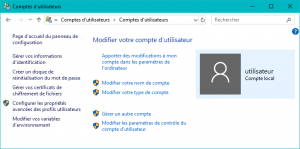

Ouvrons la console de gestion des utilisateurs dans le panneau de configuration :

- cliquer sur menu démarrer

- commencer à saisir au clavier « panneau de … », et quand le choix « panneau de configuration apparaît », l’ouvrir

- choisir le dialogue « comptes utilisateurs » (soit il est directement affiché avec une icône, soit il est dans la catégorie également nommée « comptes d’utilisateurs ») :

Vérifions si plusieurs comptes existent, en cliquant sur « gérer un autre compte » (en fait, ce dialogue ne va pas afficher les autres, mais tous les comptes)

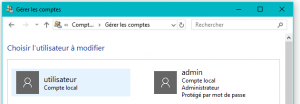

On constate ici qu’il existe 2 comptes différents :

- « utilisateur », qui est l’identité courante, celle utilisée pour rédiger ces lignes

- « admin », dont Windows nous dit qu’il est « administrateur », et « protégé par mot de passe »

On est dans une situation où la séparation des privilèges est faite. Si vous n’avez qu’un seul utilisateur, ou que l’utilisateur courant est « Administrateur », alors ce n’est pas le cas chez vous.

Vous devez :

- créer un utilisateur supplémentaire, « utilisateur », « admin », ou n’importe quel nom que vous choisirez. Cliquer sur « ajouter un compte d’utilisateur » (voir ci-dessous).

- lui affecter ou pas le privilège « Administrateur » (selon les noms que vous souhaitez avoir pour les deux cas), en utilisant le menu «modifier le type de compte ».

Il faut :

– que le compte d’utilisation courante ne soit pas « administrateur ». Dans un contexte familial, l’auteur de ces lignes tolère que le compte courant ne soit pas protégé par mot de passe

– que le compte « Administrateur » existe, qu’il ne soit pas utilisé pour les travaux quotidiens, et qu’il soit protégé par un bon mot de passe (oui, c’est très important, car un malware pourrait essayer un mot de passe vide, ou des mots de passe trop simples). Dans un contexte familial, il ne faut pas exclure totalement une petite fiche cachée à proximité, mais cependant qu’on ne perdra pas car sinon le poste devra être réinstallé.

Note sur le dialogue « ajouter un compte d’utilisateur », et la différence entre « compte local » et « compte Microsoft » :

Vous avez remarqué que Microsoft, comme tous les grands acteurs de l’internet, vous pousse à créer des « comptes » dans le « cloud », c’est à dire des identités numériques dont les informations seront centralisées chez lui. Il n’est pas encore indispensable de se connecter avec un « compte Microsoft » pour utiliser Windows 10. Si vous désirez rester caché pour vivre heureux, choisissez l’option « se connecter sans compte Microsoft (non recommandé) ». Oui, Microsoft ne le recommande pas car il préfère que vous partagiez avec lui votre identité. Dans une seconde boite de dialogue, vous devrez même insister en choisissant « compte local » au lieu de « compte Microsoft ».

Si vous avez un « compte Microsoft », et que vous désirez l’utiliser, vous pouvez au contraire choisir cette option.

Si vous avez lié votre licence Windows 10 à votre compte Microsoft, il sera nécessaire que le compte qui fait la liaison soit administrateur local (car gérer la licence est une opération qui requiert les privilèges d’administration). Ce n’est pas très malin de la part de l’éditeur car cela peut inciter les utilisateurs à utiliser justement une identité privilégiée pour les opérations courantes, et notamment bénéficier de la synchronisation entre appareils permise par le compte Microsoft. L’appétit des éditeurs pour nos données personnelles passe parfois avant la sécurité… Votre serviteur a synchronisé son « Compte Microsoft », il est localement administrateur, mais ce n’est pas le compte utilisé pour les travaux quotidiens. Certaines fonctionnalités de synchronisation ne sont pas disponibles, on doit alors s’en passer.

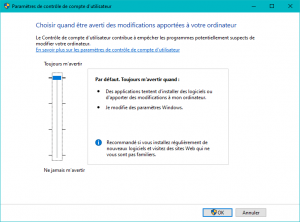

Indispensable : demander à Windows de mettre en place effectivement la séparation entre utilisateurs « administrateurs » et « standard ».

Eh oui, car comme un héritage de Windows 95, il est encore possible de demander à un Windows 10 de ne pas prendre en compte tous ces mécanismes. C’est ce qu’on appelle le « contrôle de compte utilisateur ». Dans le menu « comptes d’utilisateurs », vous devrez ouvrir la boite de dialogue « modifier les paramètres de contrôle de compte utilisateur » :

Il est recommandé de choisir le niveau le plus élevé. De cette façon, Windows refusera certaines opérations par l’utilisateur standard, ou le plus souvent, vous demandera par une boite de dialogue de confirmer qu’il doit faire une « élévation de privilèges ». Il demandera pour cela de saisir le mot de passe de l’utilisateur « administrateur ».

Mais alors, il y a des opérations que je ne peux plus faire ?

Si quand même, mais en faisant une « élévation de privilèges ». Deux cas concrets :

Dans la boite de dialogue ci-dessus « paramètres du contrôle de compte utilisateur », vous voyez le petit blason sur le bouton « ok ». Cela signifie que si je clique sur ok, Windows va exiger de rentrer le mot de passe administrateur. Un malware n’est pas capable de faire cela dans votre dos, car il ne connaît pas ce mot de passe

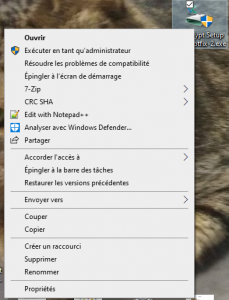

Si mon programme d’installation est livré sous forme d’un installeur « setup.msi », c’est un tout petit peu plus compliqué car il faut lancer l’invite de commande « cmd.exe » en tant qu’administrateur, et depuis cette invite de commande lancer le « setup.msi ».

Et si mon Windows est plus ancien ?

Dans ce cas, les indications ci-dessus ne correspondront pas exactement aux menus disponibles. Mais surtout, les anciennes versions de Windows (7, Vista, XP…) sont désormais dangereuses, car difficiles ou impossibles à mettre à jour. Lors de l’épidémie de Wannacry, qui avait bloqué les hôpitaux britanniques, les vieux Windows XP avaient été qualifiés par certains commentateurs de « dangers publics ». Le terme est mérité.

Le meilleur conseil est de passer rapidement à Windows 10, et de bien faire le suivi des mises à jour Windows Update.

Dans cette situation exceptionnelle qui nous oblige à resserrer les rangs, mais au second degré bien sûr, la sécurité des systèmes d’information professionnels va plus dépendre de celle de nos postes familiaux. Profitons de ce temps forcé à la maison pour durcir un peu nos postes.

Et profitons aussi à la maison des consignes de sécurité données au travail : un bon mot de passe fort et renouvelé, des sauvegardes, des mises à jour, un antivirus à jour !