Nous allons dans cet article rappeler à quel point ce sigle « VPN » peut désigner des fonctionnalités différentes, puis nous nous étendrons sur un type de VPN qui est apparu ces dernières années, le VPN personnel censé rendre nos connexions plus sécurisées et anonymes.

Tout d’abord, les mots : « Virtual Private Network », en français « réseau privé virtuel ». Tous les VPN ont un point commun : il s’agit de transporter, en général sur internet, du trafic privé. Pourquoi virtuel ? Parce qu’en fait, au moyen de différentes techniques d’encapsulation, le VPN va reconstruire un lien de réseau, en général entre deux extrémités définies, et ceci sans pour autant qu’un fil soit réellement passé entre ces deux extrémités. L’encapsulation consiste à prendre les paquets de données à transporter, et les considérer eux-mêmes comme données à transporter dans d’autres paquets (plus gros donc). Un peu comme quand on monte dans un train à la gare de départ, on descend à la gare d’arrivée, sans prendre garde aux paysages traversés : les deux gares semblent adjacentes.

A quoi cela peut-il bien servir ?

Le VPN d’entreprise inter-sites

Ici, le but sera de transporter les données d’une organisation sur un réseau étendu entre plusieurs sites, tout en garantissant l’étanchéité des flux et en maîtrisant la topologie du routage du protocole IP. Au début du siècle, les « tunnels IPSEC » ont permis de créer ainsi de grands VPN étendus facilement dans le monde entier puisque transportés par Internet. Avec l’avènement du MPLS dans les réseaux d’opérateurs, le tunnel IPSEC est devenu moins utilisé pour des réseaux nationaux, mais demeure très pratique à l’international. Ce qu’on appelle un « VPN MPLS » est également construit sur une forme d’encapsulation, mais dans ce cas, le contenant n’est pas lui-même dans le format du protocole IP, et la configuration d’encapsulation est faite par l’opérateur du réseau de transport.

Ces VPN sont parfois qualifiés de « Lan-to-lan », « routeur à routeur ». Les deux extrémités sont des appareils réseau fixes.

Le VPN Nomade

Il s’agit ici de rabattre sur un réseau d’entreprise des postes nomades, pour les rendre virtuellement connectés comme s’ils étaient dans les locaux. Mais dans la réalité, ces postes sont à la maison en télétravail, en déplacement à l’hôtel, en WIFI au restaurant. Le VPN est ici un outil technique, au service du routage réseau. Il permet notamment de passer les « translation d’adresses » (NAT) imposées en bordure de réseau d’entreprise, du fait de la raréfaction des adresses IP.

Les technologies utilisées portent alors des noms comme VPN IPSEC (là aussi), VPN SSL, ou le vieux PPTP cher à Windows.

De plus en plus d’éditeurs de logiciels intègrent dans leurs produits la fonction de VPN nomade : La Citrix Gateway, la passerelle RDS de Microsoft.

Le chiffrement et les VPN

Quand on pense VPN, souvent on pense chiffrement et cryptographie. Ce n’est pas absolument systématique, notamment pour les VPN site à site : un VPN MPLS par exemple, n’est pas chiffré par défaut. Des mécanismes comme le GRE, L2TP ou VxLAN, sont des formes de VPN, souvent non chiffrées. Ces technologies sont moins connues car utilisées surtout dans les réseaux d’opérateurs, et ont essentiellement pour vocation de décorréler la topologie d’un réseau de transport avec la topologie du réseau transporté.

Le VPN IPSEC, qu’il soit de site à site ou nomade, est toujours chiffré. C’est d’ailleurs le sens initial du terme IPSEC, lequel n’implique pas forcément d’ailleurs la notion de tunnel.

Le VPN SSL également. SSL correspond, avec son évolution TLS, au « s » dans le « HTTPS » du navigateur, au petit cadenas. Donc à la base c’est un outil de chiffrement, pas de VPN.

Les VPN nomades sont quant à eux presque toujours chiffrés, et c’est l’autre bénéfice apporté dans ce cas.

La cryptographie apporte deux choses :

Le chiffrement, qui garantit que les données interceptées ne sont pas compréhensibles en cas d’interception malveillante

La vérification de l’identité du partenaire : le réseau d’entreprise auquel je me connecte est bien celui que je crois. C’est indispensable, car sinon, les données interceptées deviennent déchiffrables. Pas directement car la cryptographie est robuste, mais par une attaque « de l’homme du milieu ».

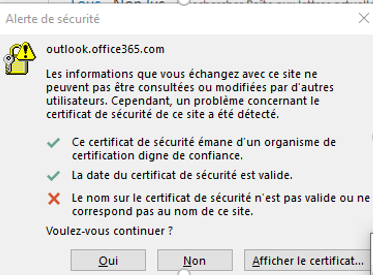

Pour cela, la cryptographie a besoin d’une « graine de confiance » : un petit bout d’information, pas forcément secrète mais au moins de confiance, échangée entre les parties à l’avance. En HTTPS, SSL, VPN SSL, c’est le rôle du « certificat ». Sur le poste, sont préchargés des « certificats racine », auxquels l’utilisateur accorde sa confiance. La fiabilité de l’ensemble du mécanisme cryptographique dépend de la confiance dans cet échange préalable.

C’est pourquoi, lorsque votre navigateur affiche un message du genre :

Il faut se méfier : la communication sera bien chiffrée, mais vous ne savez pas si cette communication est faite avec le service qui vous intéresse, ou avec un malveillant qui se fait passer pour ce service.

Le VPN personnel

Mais alors, un VPN personnel, comme on en voit des publicités même à la télévision, ça sert à quoi ? Si ce n’est pas pour connecter mon poste à un réseau d’entreprise, c’est pour le connecter à quoi ? A quoi cela sert-il d’utiliser un VPN nomade, transporté sur internet, pour se connecter à internet lui-même ?

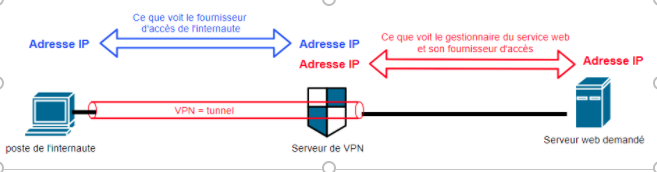

Pour la confidentialité tout d’abord, tout simplement parce que ces VPN sont toujours chiffrés. Mais cette confidentialité ne vaut qu’entre le poste et le serveur VPN. Entre le serveur VPN et le site web accédé, le VPN n’apporte rien de plus.

Mais aussi pour la non-imputabilité des actions. Ceci peut paraître tout à fait contraire aux objectifs de sécurité. Et c’est bien le cas : un grand intérêt du VPN personnel est de dissimuler ses traces, notamment son « adresse IP », masquée derrière celle du serveur VPN. Votre fournisseur d’accès peut éventuellement voir que votre poste se connecte à un fournisseur VPN, mais il n’aura aucun moyen de savoir ce que vous faites avec. Et sur le service distant, on peut voir que quelqu’un s’est connecté depuis un service de VPN, mais sans pouvoir faire le lien avec le client final.

Les services de VPN personnels de ce type sont de très bons exemples de biens à double usage : ils peuvent servir à se protéger légitimement, pour un opposant politique dans un pays autoritaire, ou un citoyen qui veut juste se protéger des GAFA. Mais il sert aussi à télécharger des œuvres piratées, lancer des cyberattaques, surfer sur des sites interdits.

Là, l’utilisateur va compter sur la promesse du fournisseur de VPN de ne pas collaborer avec les autorités en cas d’enquête. Le top dans ce type de service est qualifié de « bullet proof » : le service est préparé à affronter les autorités et ne pas divulguer ses journaux de connexion. Cela dit, attention aux promesses en l’air, certains fournisseurs ont cependant été démantelés, voir ont été eux-mêmes victimes de cyberattaques dévoilant des données de clients. Ces sociétés utilisent évidemment le fait que l’internet se propage au-delà des frontières législatives et accords judiciaires internationaux : dans ce bout de news, un fournisseur canadien se fait saisir deux serveurs en Ukraine, mais pour autant, les autorités ukrainiennes ne sont pas assurées de trouver ce qu’elles cherchent, car ceci est réparti dans tous les pays du monde par la société de VPN.

Cette répartition sur toute la planète peut avoir des inconvénients, à l’encontre de la sécurité de l’organisation : si un utilisateur se connecte à Office 365 depuis un tel service, il peut se trouver avec une adresse IP d’un pays à un moment donné, et d’un pays aux antipodes une heure après. Ceci risque de déclencher une alerte (« impossible travel »). Et pour autant, l’anonymisation est inutile pour l’utilisateur légitime, puisque la première chose que fait ce dernier sur Office 365, c’est de décliner et prouver son identité. Par contre, l’intérêt pour un pirate est évident : c’est bien pour cela que ces évènements sont signalés quand il existe une équipe de sécurité dans l’organisation.

Ces VPN personnels s’apparentent donc au réseau Tor, avec la faiblesse de la centralisation. Certains services de VPN personnels ont même essayé de reprendre l’idée du « chiffrement en oignon » du célèbre réseau, mais pas forcément avec succès.

En matière de téléphonie, des services similaires existent, pour faire du démarchage abusif, ou des attaques au faux support informatique (« votre PC est infecté, appelez le 01.xx…. »). Là il s’agit de délocaliser des blocs de numéros de téléphone nationaux à l’autre bout de la planète, en freinant également la traçabilité en cas d’enquête.

Oui, mais sur un réseau WIFI, suis-je assez protégé ?

Sur un réseau WIFI d’entreprise, pour lequel l’administrateur réseau a déployé une « clé WPA/PSK », oui, tant que la clé est de confiance, le WIFI l’est. Cependant, la plupart des WIFI, même en 2021, restent vulnérables à l’attaque KRACK, qui consiste à forcer l’utilisateur à ressaisir la clé (alors que tout va bien…) pour utiliser une faiblesse dans les transactions initiales d’admission des postes. Donc attention si votre WIFI semble être en panne !

Hormis cela, le chiffrement d’un WIFI moderne est solide (en 2021). En revanche, dans un hôtel, restaurant, souvent, le WIFI lui-même n’est pas chiffré. Ceci permet de simplifier la procédure de connexion pour les utilisateurs de passage. Dans ce cas, la protection n’est pas apportée par le WIFI, mais par les applications transportées. En 2021, la très grande majorité des applications supportent le chiffrement d’une manière ou d’une autre, à leur niveau. Comme la passerelle Microsoft RDS déjà citée, ou simplement le protocole « HTTPS » du navigateur web. A partir du moment où la graine de confiance est intègre, les flux sont protégés : attention donc aux erreurs de certificat, comme dans l’exemple ci-dessus.

Une chose que l’attaquant pourra toujours savoir sur un WIFI non chiffré, sans service de VPN supplémentaire : le volume de données échangées, et avec qui. Mais sans pour autant pouvoir connaître le contenu.

L’avenir du VPN

Ayant clarifié le rôle du VPN, et notamment du VPN personnel, il faut bien dire qu’il semble aujourd’hui un peu superflu dans notre contexte professionnel, du moins dans un pays comme la France. Si les communications d’entreprises ne sont pas déjà chiffrées nativement par les applications, en 2021, c’est que le système d’information a un sacré retard. Et pour ce qui concerne la vie privée, nous avons la chance de surfer depuis un pays qui protège la vie privée en encadrant les activités de surveillance des fournisseurs d’accès et autorités. Et concernant les corrélations que les GAFA feraient sur la base de l’adresse IP (du genre : comptes Google vivant sous un même toit car même adresse IP) : le VPN personnel ne se justifierait que dans le cas où une hygiène déjà bien stricte existe par rapport aux réseaux sociaux et autres consolidateurs de métadonnées personnelles.

L’avènement du nouveau protocole internet IPv6, qui corrige le problème de manque d’adresses, va simplifier les questions de routage (plus de translation d’adresse), et donc rendre inutile un des apports du VPN nomade.

Enfin, l’avenir est à la banalisation des réseaux de transport, la dissolution des réseaux privés, le basculement des applications dans le cloud public et le « zéro trust » : n’importe où, n’importe quel terminal. La sécurité reposera plus encore sur les moyens de cryptographie et à la gestion des « graines de confiance » entre partenaires : attention à bien gérer nos certificats et l’intégrité de nos postes !

Pour conclure : Le VPN, c’est bien, mais après avoir vérifié qu’il a effectivement une utilité dans le contexte !

Betrand Maujean – RSSI