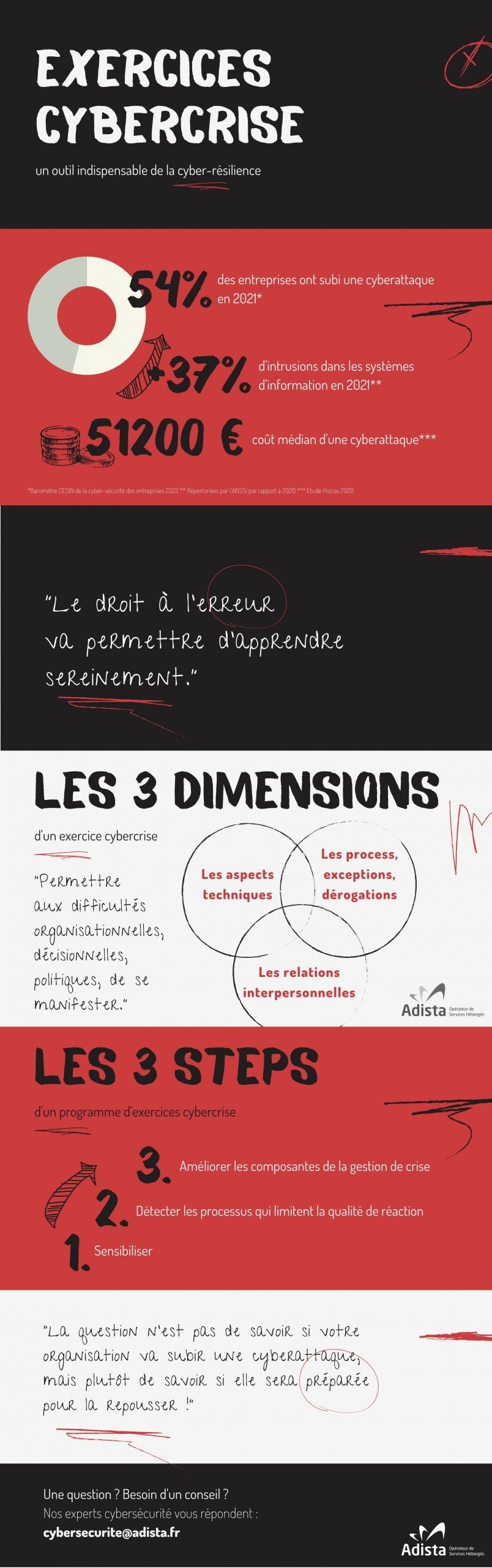

La cybercriminalité connaît ces dernières années une progression durable. D’après le dernier baromètre CESIN de la cybersécurité des entreprises, plus d’une entreprise sur deux a connu une cyberattaque en 2021. L’ANSSI, Agence Nationale de la Sécurité des Systèmes d’Information a répertorié quant à elle 37% d’intrusions dans les systèmes d’information de plus que l’année précédente. Une tendance exacerbée par la situation géopolitique actuelle, et qui peut coûter très cher aux entreprises…

Dès le début de la guerre en Ukraine, l’ANSSI nous rappelait quelques conseils utiles pour se prémunir des cyber-dommages collatéraux. L’opérateur du service d’accès internet par satellite KASAT s’est trouvé bloqué dès les premières heures de l’invasion par une cyberattaque qui a pénalisé ses utilisateurs sur tout le continent. C’est bien une réalité qui nous a été rappelée. Pour éviter de se trouver dans une situation similaire, l’ANSSI nous suggère d’organiser des exercices de simulation d’attaque, de simulation de « cybercrise ».

Pourquoi s’entraîner ?

On pense souvent en premier lieu à l’aspect technique de l’attaque : avons-nous les bons outils de défense ? Avons-nous une bonne connaissance de notre système informatique ? Avons-nous une bonne observabilité du système, et les critères de détection d’un comportement malveillant et offensif ?

Sur un plan à peine moins technique, on va s’inquiéter de nos process, exceptions, dérogations : avons-nous eu raison d’autoriser ce répertoire en écriture à tout le monde alors que seules 3 personnes en ont besoin ? Est-ce un bon compromis que de laisser tout le monde administrer son poste en tout autonomie sans définir de cadre global ?

Un exercice sur le terrain technique peut souvent se matérialiser par des tests d’intrusion, des « pentests ». On va parfois nommer l’équipe qui attaque la « red team », et l’équipe qui défend la « blue team ». Ces tests vont se concentrer sur les faiblesses techniques qui permettent au pirate de s’introduire dans le système informatique. S’ils sont conduits sur une durée suffisante, les pentests peuvent mettre en évidence les possibilités pour un pirate de rebondir de composant en composant (le « mouvement latéral »), et donc d’envisager des renforcements autant à la frontière qu’au cœur du système. Ce qui n’est pas sans rapport avec la défense en profondeur, mais ça, ça méritera un autre article.

Mais le volet technique est bien le seul qui soit bien pris en compte par des tests d’intrusion, même poussés et répétés. Ceux qui en ont vécu nous avertissent : lors d’une cybercrise réelle, il faut s’attendre à un gros coup de stress, à peu dormir, à s’envoyer des noms d’oiseaux entre collègues… Bref, c’est une situation tendue qui peut laisser des traces dans les relations interpersonnelles, et donc qu’on a pas du tout envie de vivre.

Pour éviter cela, ou du moins atténuer les tensions le jour venu, il est très utile d’avoir simulé l’incident avant, d’avoir répété des actions et décision similaires mais dans un contexte où le droit à l’erreur va permettre d’apprendre sereinement.

« Face à la menace, l’organisation d’exercices est fondamentale. En s’entraînant, les équipes développent des réflexes et des méthodes pour mieux travailler ensemble. Lorsqu’une attaque survient, elles sont alors prêtes à y faire face. »

Guillaume Poupard, directeur général de l’ANSSI

Une question importante qui peut se poser pendant une crise cyber : qui a la légitimité pour arbitrer une décision ayant un impact visible important ? Comme par exemple, décider de couper le service aux utilisateurs, comme mesure de sauvegarde tant que le mode de déplacement des pirates n’est pas connu ? Pour une TPE dans un domaine éloigné de l’informatique, qui n’a aucune compétence en interne : qui a le pouvoir de passer une commande au pied levé à un prestataire externe ?

Dans le contexte particulier des rançongiciels : faut-il payer ou pas ? Nous avons des exemples de rançons qui ont été grandement minorée après négociation, mais en fait peu d’informations précises sur ce qui est payé. Beaucoup de décideurs seront d’ailleurs peu enclins à faire confiance à des pirates. Les données sont de toutes façons protégées par les sauvegardes, et sur la possibilité de divulgation publique des données confidentielles, le pirate n’apporte jamais de garantie.

La communication de crise n’est pas le dernier domaine dans lequel il y a des arbitrages délicats à rendre, et pas forcément des arbitrages techniques. Faut-il annoncer aux utilisateurs qu’une cyber attaque est en cours, dès le début, alors même qu’on n’en connait pas encore l’ampleur ? Au risque d’affoler tout le monde, pour une attaque peut être limitée. Au contraire, est-il honnête de dissimuler la situation à ses utilisateurs ? A ses clients ou partenaires ? Beaucoup d’organisations vont être préoccupées par leur image. On sait que la couverture médiatique d’une affaire peut être relativement décorrélée de son importance réelle.

Concrètement, comment ça se passe ?

Une approche consiste à s’appuyer sur le guide « organiser un exercice de crise cyber », proposé par l’ANSSI. Un avantage de cette méthode est justement de ne pas se concentrer sur les aspects techniques, et de permettre aux difficultés organisationnelles, décisionnelles, voir politiques, de se manifester devant tout le monde.

L’exercice lui-même doit être préparé, et se base sur un scénario. Le scénario contient des « stimuli » qui sont envoyés aux participants selon un « chronogramme ». Qu’est-ce qu’un stimulus ? Cela pourrait être « la console d’un mineur de cryptomonnaie est ouverte sur le serveur ». Là, c’est assez technique. Cela pourrait être : « un pirate affirme sur twitter avoir exfiltré la base de données des clients, et montre quelques fiches ». Oui, on peut penser que le scénario technique est plus « gentil ».

Les « parties prenantes » vont être des participants, animateurs, observateurs… La préparation déterminera ce que les participants connaissent à l’avance : en général, on n’aura pas donné trop d’information sur les stimuli, parfois même ils ne connaîtront même pas la date.

L’exercice pourra se dérouler uniquement « sur table » comme un jeu de plateau, ou interagir avec les outils de l’organisation voir avec les partenaires. La préparation aura déterminé des objectifs. Sur une première occurrence, on aura certainement comme objectif de sensibiliser. Les fois suivantes, on se déportera plus sur l’opérationnel, et la détection des processus qui limitent la qualité de la réaction. Enfin, une fois bien rodé, on pourra élaborer des scénarios spécifiquement pour améliorer tel ou tel aspect de la gestion de crise : par exemple la communication, ou l’opportunité de déployer un Outil d’Orchestration de la Réponse (SOAR) après un projet de SIEM (Security Information Management System) réussi.

Votre organisation n’est pas dans le secteur de l’informatique ? Le « système d’information » n’est chez vous qu’un outil ? Nous espérons vous avoir convaincu qu’un exercice de crise cyber n’en est pas moins utile et adaptable à votre métier. Besoin d’un conseil ? Prenez-contact avec nos experts : cybersecurite@adista.fr. Car la question n’est pas de savoir si votre organisation va subir une cyberattaque, mais plutôt de savoir si elle sera préparée pour la repousser !