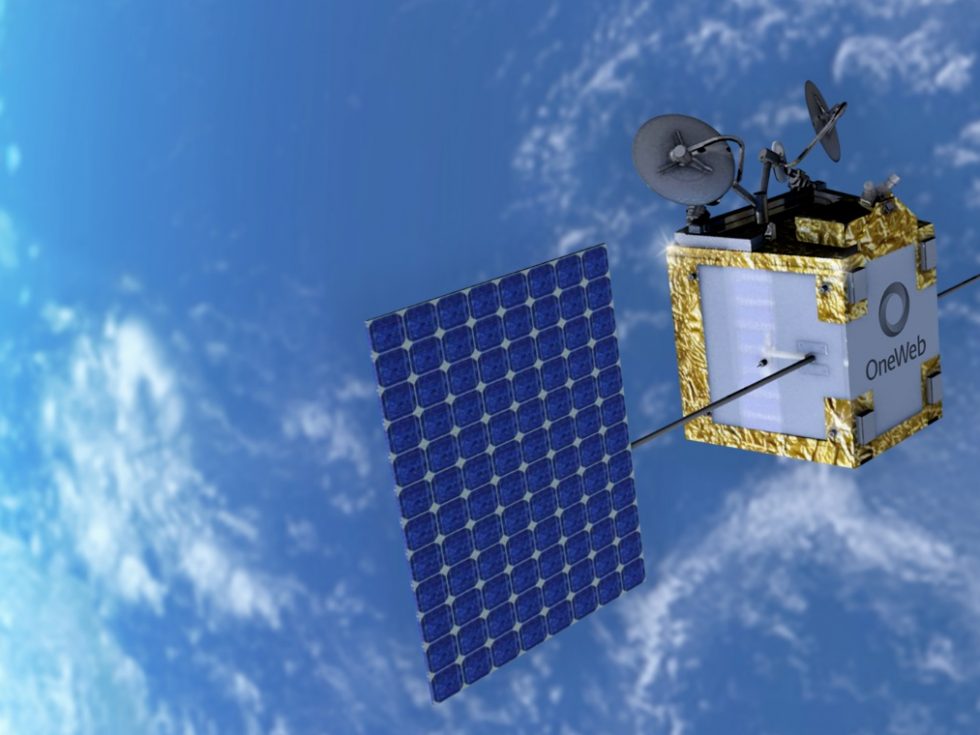

Telespazio France, société contrôlée par Telespazio (Leonardo 67%/Thales 33%), et adista s’associent pour répondre aux besoins croissants de connectivité des acteurs de la sécurité civile. Un partenariat qui a pour objectif d’apporter une connexion satellite basse orbite nouvelle génération (LEO Low Earth Orbit), afin de faciliter les usages numériques des sapeurs-pompiers sur le terrain. Respectivement ...